Grazie allo sviluppo tecnologico i criminali informatici hanno a loro disposizione un numero sempre maggiore di strumenti per compiere i loro attacchi. Se a ciò aggiungiamo la crescita vertiginosa del traffico internet e dei dispositivi online, non c’è da stupirsi dell’enorme portata raggiunta dal cyber crimine, presentata nel report annuale di Cisco sulla cybersecurity di questo anno. Bloccare tutti gli attacchi è molto difficile, ma è possibile ridurre notevolmente il rischio che questi si verifichino oltre che gli effetti che, come vedremo meglio in seguito, sono piuttosto consistenti.

Cyber attacchi sempre più evoluti

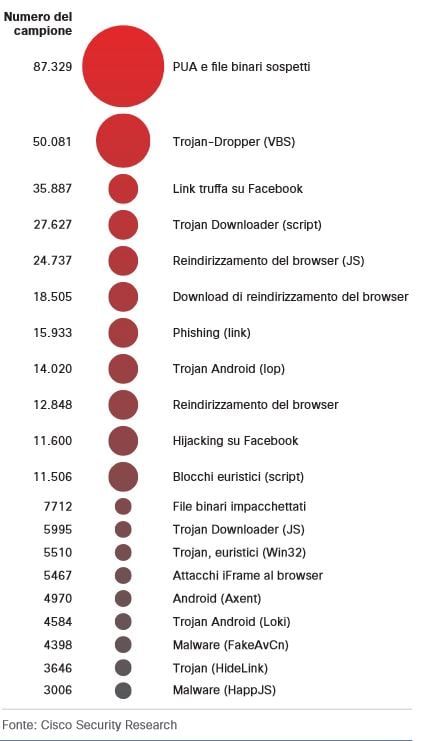

Gli hacker con il tempo hanno elaborato tecniche sempre più all’avanguardia per scovare i punti deboli delle aziende e potersi infiltrare. Tra i diversi strumenti utilizzati vi sono e-mail, file allegati e siti Web. In cima alla classifica abbiamo file binari di Windows sospetti (come Spyware e Adware) e applicazioni potenzialmente indesiderate (PUA-ad esempio le estensioni dannose per i browser). A seguire i Trojan-Dropper (VBS) che installano sul computer più software maligni simultaneamente, attraverso un file che l’antivirus non riesce ad eliminare perché in esecuzione. Sul podio anche le truffe su Facebook. Tra i primi 10 malware più diffusi abbiamo anche i Trojan per Android che di anno in anno stanno scalando velocemente la classifica.

In rapida diffusione anche le tecniche di social engineering, volte a sfruttare le debolezze umane invece di quelle tecnologiche, così come i malware in contenuti online apparentemente innocui. Inoltre vengono usati anche intermediari per poter agire più velocemente, passando rapidamente da un server dannoso ad un altro senza modificare il re-indirizzamento iniziale.

In rapida diffusione anche le tecniche di social engineering, volte a sfruttare le debolezze umane invece di quelle tecnologiche, così come i malware in contenuti online apparentemente innocui. Inoltre vengono usati anche intermediari per poter agire più velocemente, passando rapidamente da un server dannoso ad un altro senza modificare il re-indirizzamento iniziale.

Un’altra vulnerabilità sfruttata di frequente è la finestra temporale che intercorre tra il rilascio di una patch o un aggiornamento e la sua installazione da parte degli utenti. Il rilascio di una patch suggerisce agli hacker una vulnerabilità, così loro cercano di sfruttarla rivolgendosi ai sistemi non ancora aggiornati. Per la maggior parte delle aziende questa finestra temporale è troppo ampia oppure l'aggiornamento non copre tutto il set dei dispositivi aziendali. Per questo 4ward fornisce un servizio gestito di patch management per garantire un'esecuzione periodica del processo di patching.

Spesso la sicurezza aziendale è messa a dura prova anche dall’introduzione di applicazioni Cloud connesse di terze parti.

Del campione considerato, costituito da 222.000 applicazioni di 900 aziende, il 27% è stato valutato come altamente pericoloso, mentre la maggior parte è stata classificata come mediamente pericolosa, entrambe equamente distribuite tra i diversi paesi e settori industriali. Per mitigare l'utilizzo di applicazioni Cloud non autorizzate (il cosiddetto Shadow IT) 4ward propone l'introduzione di Enterprise Mobility Suite che al suo interno ha funzionalità per eseguire la discovery dell'utilizzo di queste applicazioni.

Qualsiasi sia la modalità scelta per l’attacco informatico, una volta “contagiato” un sistema, viene spesso creata una backdoor, cioè un accesso permanente grazie al quale gli hacker possono sferrare ulteriori cyber attacchi.

Il report annuale di Cisco evidenzia che circa il 75% delle aziende è stata interessata, negli ultimi 12 mesi, da infezioni adware, grazie alle quali gli hacker possono trasmettere virus attraverso pubblicità, modificare le impostazioni di browser e sistemi operativi per indebolirne la sicurezza, violare antivirus o acquisire il controllo totale dell'host per installare software dannosi. Inoltre è stato rilevato che il 65% delle email ricevute sono spam e circa il 10% di queste sono potenzialmente dannose: i criminali cercano di sottrarsi alla rilevazione dello spam dannoso cambiando frequentemente strategie e tipi di file, utilizzando spesso messaggi di fatture, pagamenti e ordini di acquisto.

Gli effetti sulle aziende

Secondo il report, la maggior parte delle aziende non risulta pronta a difendersi dal cyber crimine: solo poco più della metà degli avvisi di sicurezza ricevuti quotidianamente vengono analizzati e nonostante la metà di questi vengano ritenuti veritieri, viene posto rimedio solo ad un quarto degli avvisi ricevuti, soprattutto a causa della mancanza sia di tempo del personale che di un sistema di difesa integrato. Pensando di proteggersi, infatti, le aziende si affidano a 5 o più soluzioni di altrettanti fornitori, portando inevitabilmente ad una protezione ancora minore. 4ward per ovviare a questo problema propone un servizio end-to-end di security gestita che, grazie alla potenza computazionale del Cloud e al machine learning, è in grado di fornire informazioni in tempo reale e orchestrare azioni di remediation a fronte di ogni avviso.

Gli effetti delle violazioni della cybersecurity non sono trascurabili: circa un quarto delle aziende che hanno subito un attacco ha perso opportunità di business, anche molto ingenti (per il 40%). Nel 22% delle aziende l’attacco informatico ha portato ad una perdita di clienti e nel 29% invece ha portato a perdite di fatturato anche superiori al 20%. Le conseguenze concrete emerse per le aziende, soprattutto nel caso in cui le violazioni siano di dominio pubblico, riguardano il rallentamento o la sospensione della produttività (per il 36% delle aziende), le finanze (30%), la reputazione del marchio (26%) e la fidelizzazione dei clienti (26%). Inoltre con il GDPR (general data protection regulations), che entrerà in vigore nel maggio 2018, le aziende saranno obbligate a dichiarare pubblicamente eventuali attacchi subiti, aumentando quasi sicuramente questi effetti.

Come difendersi

Dal report di Cisco emerge che il 37% delle aziende intervistate dichiara di non disporre di strumenti abbastanza moderni e avanzati per far fronte alle sempre più evolute tecniche di attacco.

Ad impedirne l’adozione nel 35% dei casi è la mancanza di budget e per il 28% problemi di compatibilità con i sistemi legacy. Per il 50% delle aziende, invece, il problema è la mancanza di certificazioni e di competenze. L’acquisizione di personale qualificato può essere una strada percorribile ma spesso poco probabile, sia per i limiti di budget, sia per la scarsità di risorse qualificate.

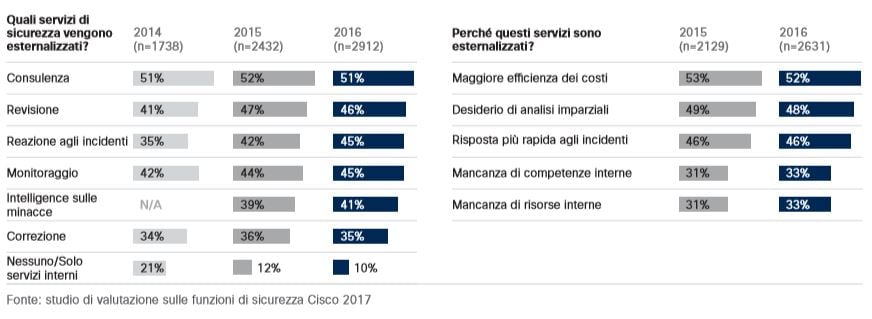

Per questi motivi sempre più spesso le aziende che vogliono proteggersi al meglio si affidano a professionisti esterni che possiedono tutto il know-how e la tecnologia necessaria. Secondo il report, il 51% si è già affidato ad esperti e consulenti esterni, mentre il 45% ha esternalizzato la risposta agli incidenti. 4ward infatti aiuta le aziende a gestisce le tematiche di sicurezza grazie ai propri managed services e a strumenti innovativi e moderni.

A differenza di quanto si possa credere, l’esternalizzazione di tutte o alcune delle attività di cybersecurity e l’utilizzo del Cloud, portano ad un risparmio economico tale da permettere alle aziende di rientrare nel budget a disposizione, senza rinunciare alla sicurezza, come dimostra il 45% di aziende che ha scelto servizi esterni proprio per diminuire i costi.

Sei sicuro di fare il possibile per proteggerti in un panorama così pericoloso per le aziende come quello attuale? Noi possiamo aiutarti, contattaci!